I2p adalah jaringan anonim, mengekspos lapisan sederhana yang dapat digunakan oleh aplikasi secara anonim dan aman untuk mengirim pesan ke satu sama lain. Jaringannya sendiri adalah benar-benar berbasis pesan (seperti IP), tetapi ada sebuah library tersedia untuk memungkinkan komunikasi streaming yang handal di atasnya (seperti TCP). Semua komunikasi dienkripsi end-to-end (secara total ada empat lapisan enkripsi yang digunakan bila mengirim pesan), dan bahkan titik akhir (“destinasi”) adalah pengidentifikasi kriptografi (pada dasarnya sepasang public key).

Bagaiman cara kerjanya?

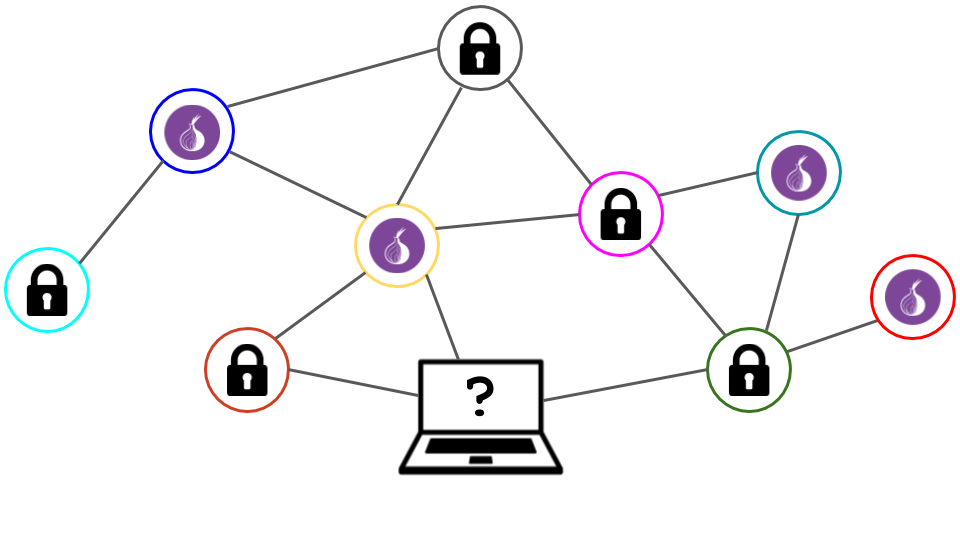

Untuk menanonimkan pesan yang dikirim, masing-masing client application telah membangun beberapa inbound dan outbound “tunnel” – sebuah urutan peer yang saling mengirimkan pesan dalam satu arah (ke dan dari klien masing-masing). Pada gilirannya, ketika client ingin mengirim pesan ke client lain, client mengirimkan pesan salah satu tunnel outbound. menargetan salah satu tunnel masuk milik client lain, akhirnya mencapai tujuan. Setiap peserta dalam jaringan memilih panjang tunnel ini, dan dengan berbuat demikian, membuat tradeoff antara anonimitas, latency dan throughput yang sesuai dengan kebutuhan mereka sendiri. Hasilnya adalah bahwa jumlah peer yang menyampaikan pesan hingga akhir minimum mutlak diperlukan untuk memenuhi model ancaman pengirim dan penerima.

Saat pertama kali client ingin menghubungi client lain, mereka membuat sebuah query terhadap “jaringan database” yang sepenuhnya terdistribusi – struktur terkustomisasi distributed has table (DHT) didasarkan dari Kademlia algorithm. Hal ini dilakukan untuk secara efisien menemukan inbound tunnel milik client lain, tetapi pesan-pesan berikutnya antara mereka biasanya mencakup data sehingga jaringan database pencarian tidak lebih lanjut diperlukan.

Rincian lebih lanjut tentang bagaimana I2P bekerja juga tersedia.

Apa yang dapat anda lakukan dengan I2P?

Dalam jaringan I2P, aplikasi tidak terbatas dalam bagaimana mereka dapat berkomunikasi – mereka yang biasanya menggunakan UDP dapat menggunakan dasar fungsi I2P, dan mereka yang biasanya menggunakan TCP dapat menggunakan library untuk TCP-like streaming. Kami memiliki sebuah aplikasi jembatan TCP I2P generik (“I2PTunnel”) yang memungkinkan orang untuk meneruskan TCP stream ke jaringan I2P serta menerima stream dari jaringan dan meneruskannya ke arah alamat TCP/IP tertentu.

I2PTunnel saat ini digunakan untuk membuat orang-orang menjalankan situs mereka sendiri secara anonim (“eepsite”) dengan menjalankan normal webserver dan menunjuk I2PTunnel ‘server’, yang orang dapat mengakses secara anonim melalui I2P dengan browser web normal dengan menjalankan proxy I2PTunnel HTTP (“eepproxy”). Selain itu, kami menggunakan teknik yang sama untuk menjalankan jaringan IRC anonim (di mana server IRC dihosting secara anonim, dan klien IRC standar menggunakan I2PTunnel untuk dihubungi). Ada upaya pengembangan aplikasi lain, seperti membangun sebuah optimalisasi aplikasi transfer file swarm (seperti BitTorrent), Penyimpanan data terdistribusi (seperti Freenet / MNet), dan sistem blogging (sepenuhnya terdistribusi LiveJournal), tetapi mereka belum siap untuk digunakan.

I2p bukan jaringan “outproxy” – klien kepada anda mengirim pesan adalah pengidentifikasi kriptografi, bukan alamat IP, sehingga pesan harus ditujukan kepada seseorang yang menjalankan I2P. Namun, memungkinkan untuk client yang menjadi outproxy, untuk secara anonim membuat anda penggunaan koneksi Internet mereka. Contohnya, “eepproxy” akan menerima URL normal non I2p (misalnya “http://www.i2p.net”) dan meneruskannya ke tempat tujuan spesifik di mana sedang menjalankan proxy HTTP squid, memungkinkan browsing web normal secara simpel dan anonim. Outproxies Sederhana seperti itu tidak layak dalam jangka panjang karena beberapa alasan (termasuk biaya operasional serta isu-isu anonimitas dan masalah keamanan), tetapi dalam keadaan tertentu teknik ini dapat digunakan.

Tor dan Onion Routing keduanya menganonimkan jaringan proxy, memungkinkan orang untuk menggunakan tunnel melalui campuran jaringan latency rendah. Dua perbedaan utama antara Tor/Onion-Routing dan I2P adalah lagi-lagi terkait dengan perbedaan model ancaman dan desain out-proxy (meskipun Tor juga mendukung hidden service). Selain itu, Tor mengambil pendekatan berbasis direktori – menyediakan titik terpusat untuk mengelola keseluruhan ‘tampilan’ dari jaringan, serta mengumpulkan dan melaporkan statistik, berbeda dengan jaringan I2P di mana database dan peer selection terdistribusi.

Fungsi outproxy di I2P/Tor memang memiliki beberapa kelemahan substansial terhadap penyerang tertentu. Begitu komunikasi meninggalkan mixnet, global passive adversaries bisa lebih mudah melakukan analisis lalu lintas. Selain itu, outproxies memiliki akses teks dari data yang ditransfer kedua arah. Outproxies rentan terhadap penyalahgunaan dan semua masalah keamanan lainnya yang kita kenal di lalu lintas internet normal.

Namun, banyak orang tidak perlu khawatir dengan hal tersebut karena mereka berada di luar model ancaman mereka. Demikian juga, di luar lingkup fungsional I2P (formal) (jika orang menginginkan untuk membangun fungsionalitas di atas Lapisan komunikasi anonim, mereka bisa). Bahkan, beberapa pengguna I2P saat ini memanfaatkan Tor untuk outproxy.

Manfaat Tor dibandingkan I2P

- Jumlah pengguna yang jauh lebih besar; Lebih banyak diperhatikan di komunitas akademis dan hacker; Mendapat manfaat dari studi formal tentang anonimitas, perlawanan, dan kinerja; Memiliki pemimpin non-anonim, terlihat, bertempat di universitas

- Sudah menyelesaikan beberapa masalah penskalaan I2P yang belum sempat ditangani

- Memiliki pendanaan yang cukup banyak

- Memiliki lebih banyak pengembang, termasuk beberapa yang mendapat pendanaan

- Lebih tahan terhadap pemblokiran tingkat negara karena lapisan transport TLS dan jembatan (I2P memiliki proposal untuk “full restricted routes” tapi ini belum diterapkan)

- Cukup besar bahwa ia harus menyesuaikan diri dengan pemblokiran dan usaha DOS

- Dirancang dan dioptimalkan untuk lalu lintas keluar jaringan, dengan jumlah exit node yang banyak

- Dokumentasi yang lebih baik, memiliki dokumen dan spesifikasi formal, situs web yang lebih baik, lebih banyak terjemahan

- Lebih hemat dengan penggunaan memori

- Tor client node memiliki overhead bandwidth yang sangat rendah

- Kontrol terpusat mengurangi kompleksitas pada masing-masing node dan secara efisien dapat menangani serangan Sybil

- Inti node berkapasitas tinggi memberikan nilai throughput lebih tinggi dan latency lebih rendah

- C, bukan Java (hadeeeeuh)

Manfaat I2P dibandingkan Tor

- Dirancang dan dioptimalkan untuk hidden servie, yang jauh lebih cepat daripada di Tor

- Sepenuhnya terdistribusi dan mengorganisi diri sendiri

- Peer dipilih dengan terus melakukan profiling dan memeringkat kinerja, daripada mempercayai kapasitas yang diklaim

- Floodfill peer (“server direktori”) bervariasi dan tidak dipercaya, bukan hardcoded

- Cukup kecil bahwa itu belum pernah diblokir atau banyak di-DOS, atau sama sekali di-DOS

- Mudah berbagi file secara peer-to-peer seperti torrent

- Packet switched alih-alih circuit switched

- Penyeimbangan beban transparan secara implisit terhadap pesan di beberapa peer, bukan satu jalur tunggal

- Ketahanan vs kegagalan dengan menjalankan beberapa tunnel secara paralel, ditambah rotating tunnel

- Skala setiap koneksi klien di O(1) dan bukan O(N) (Alice memiliki 2 inbound terowongan yang digunakan oleh semua peer yang sedang berbicara dengan Alice, bukan satu rangkaian untuk masing-masing)

- Tunnel searah dan bukan rangkaian dua arah, menggandakan jumlah node peer harus berkompromi untuk mendapatkan informasi yang sama. Argumen yang bertentangan dan pembahasan lebih lanjut ada di sini.

- Perlindungan terhadap mendeteksi aktivitas klien, bahkan saat penyerang berpartisipasi dalam terowongan karena terowongan digunakan lebih dari sekedar menyampaikan pesan end-to-end (misalnya netDb, pengelolaan tunnel, pengujian tunnel)

- Terowongan di I2P berumur pendek, mengurangi jumlah sampel yang dapat digunakan penyerang untuk memasang serangan aktif, tidak seperti sirkuit di Tor, yang biasanya berumur panjang.

- API I2P dirancang khusus untuk anonimitas dan keamanan, sementara SOCKS dirancang untuk fungsionalitas.

- Intinya semua peer berpartisipasi dalam routing untuk peer lain

- Pengeluaran tambahan bandwidth dengan menjadi full peer sangat rendah, sementara Tor, ketika simpul klien tidak memerlukan banyak bandwidth, mereka tidak berpartisipasi penuh dalam mixnet.

- Mekanisme pembaruan otomatis terintegrasi

- Baik transpor TCP dan UDP

- Java, bukan C (ewww)

Potensi keuntungan I2P lainnya namun saat ini belum diimplementasikan

- Pertahanan vs. analisis penghitung pesan dengan membungkus beberapa pesan seperti bawang

- Pertahanan vs. persimpangan jangka panjang denga menambahkan delay pada berbagai hop (dimana delay tidak terlihat oleh hop lain)

- Berbagai strategi pencampuran pada level saluran (misal, membuat saluran yang akan menangani 500 pesan / menit, yang mana titik akhir akan menginjek pesan dummy jika ada ketidakcukupan pesan, dll)

Kumpulkan data dari aliran dana secara otomatis dan hemat berjam-jam dari melakukannya secara manual. Anda akan mendapatkan pemahaman yang lebih baik mengenai pertumbuhan perusahaan Anda, sekaligus memonitori perilaku finansialnya. Akses mudah ke pendanaan memudahkan karyawan Anda untuk bekerja selagi proses bekerja dengan sendirinya. Tidak perlu lagi menunggu antara saat pengajuan request dan lanjut mengerjakan proyek. Anda tidak perlu lagi khawatir pada penipuan keuangan. JojoExpense dapat memperingatkan Anda mengenai percobaan penipuan dalam reimbursement dan cash advance, berkat Intelligence OCR dan Real-Time Geotagging